Der kleinste OptiPlex 3050 kommt als Micro Form Factor daher - mit Maßen von nur 18,2 x 3,6 x 17,8 cm (H x B x T) und einem Gewicht von gerade einmal 1,17 Kilogramm passt er auf den kleinsten Schreibtisch. Dabei wurde bei ihm nicht an Ausstattung gespart: mit leistungsstarker Intel®-Technik, ausreichend Arbeitsspeicher und der Möglichkeit, schnelle SSD-Festplatten zu nutzen.

Als Micro Form Factor lässt sich der Optiplex 3050 senkrecht oder waagerecht aufstellen - oder ja nach verwendetem Monitor auch daran befestigen:

Die Anzahl der Anschlüsse für Peripheriegeräte ist auch beim Optiplex MFF ausreichend für viele Geräte: auf der Vorderseite gibt es eine universelle Audiobuchse und zwei USB 3.0-Ports. Die Rückseite bietet noch mehr Steckplätze: ein HDMI-Slot, jeweils zwei USB 2.0-/USB 3.0 Ports sowie ein Slot für die kabelgebundene Verbindung mit einem lokalen Netzwerk. Darüber hinaus gibt es eine Display-Port-Schnittstelle, einen Gigabit-Ethernet-Anschluss und eine optionale VGA Schnittstelle.

Die Grafikausgabe unterstützt der Optiplex 3050 mit Intels® GT2 Graphics, das 4k Videos in HEVC oder VP9 ohne größere CPU-Belastung abspielt. Zusätzlich werden auch separate Grafikkarten unterstützt.

Software-Sicherheit und Aktualität

Jeder OptiPlex 3050 verfügt über die Dell Command Suite, die den Download und die Installation von Updates für Treiber, BIOS- und Firmware extrem vereinfacht. Damit bleibt der Rechner immer up to date und lässt sich jederzeit sicher und bequem verwalten.

A propos Sicherheit: die optionale Gehäuse-Alarmfunktion, Festplattenschutz, DDPE und Kabelabdeckungen runden diesen Aspekt ab - so haben Sie ein Gerät, das Sie in Ihrer täglichen Arbeit unterstützt und auf dass Sie sich verlassen können.

]]>Die neue D6000 Docking Lösung mit plug-and-play bieten Ihnen eine schnelle und einfache Verbindung. Schließen Sie ein einiges USB-C-Kabel an und übertragen Sie komfortabel Audio, Video und Daten.

Bei den 2-in-1-Geräten galt das Surface Pro 4 von Microsoft lange als das Beste. Nun hat Dell nachgezogen und mit dem Latitude 5285 ein Gerät präsentiert, das dem Surfacemindestens das Wasser reichen kann, wenn nicht sogar es übertrifft.

In einigen Bereichen bringt das Dell-Gerät enorme Vorteile mit, zum Beispiel bei der Wahl des Prozessors: bei Dell stehen der Intel Core i5- und der i7-Prozessor zur Wahl. Das Dell Latitude lässt sich außerdem über die eingebaute WWAN-Karte mit einer SIM-Karte ausrüsten, so dass man unterwegs auch ohne zusätzliche Geräte online sein kann.

Ein großer Vorteil bei allen Dell-Geräten ist auch die Vor-Ort-Garantie, denn es müssen dann keine Geräte mehr aus dem Haus gegeben werden. Tritt ein Hardware-Problem auf, kommt ein Dell-Techniker bei Ihnen vorbei und behebt das Problem vor Ort. Ihr Gerät und auch Ihre Daten bleiben bei Ihnen. Im Reparaturfall können beim Latitude die Festplatte, WLAN- und WWAN-Karte und auch der Akku ausgetauscht werden. Das Microsoft Surface muss dazu eingeschickt werden, es ist hier keinerlei Reparatur oder Austausch einzelner Komponenten möglich.

Sie sehen, das Dell Latitude hat einige Vorteile gegenüber dem Surface Pro 4. Bei uns erhalten Sie das Dell Latitude 5285 schon ab 1.279€ (zzgl. MwSt.)

Über eine Fake-Website wird zurzeit der "Symantec Malware Detector" verbreitet. Dieses Programm hilft Ihnen nicht! Vielmehr steckt sich die Malware "Proton" dahinter, die Ihren Mac infiziert. Windows-User sind dieses Mal nicht betroffen!

Getarnt als angebliche Sicherheits-Software “Symantec Malware Detector” haben die Macher des Trojaners über einen Fake-Blog der Sicherheitsfirma Symantec die augenscheinlich nützliche Software zum Download angeboten. Lädt man sich das Programm herunter, erscheint ein gefälschter MacOS-Systemdialog, der zur Passworteingabe auffordert. Wen man dort sein Passwort eingibt, wird Proton installiert und beginntn von nun an mit seiner Arbeit. Der Trojaner sammelt ab sofort sämtliche Informationen, an die er gelangen kann, liest den Browserverlauf aus, macht Screenshots und versucht auch mit dem eingegebenen Passwort den Schlüsselbund auszulesen.

]]>Genauso wie Ihr Auto sollte auch Ihr PC oder Notebook von Zeit zu Zeit einer Wartung unterzogen werden. Prüfen Sie in diesem Fall:

Sind die neusten Updates installiert?

Hier geht es um Updates für das Betriebssystem (meistens Windows) und auch für Anwendungen, die Sie nutzen. Der Adobe Flash Player muss - sofern man ihn noch nutzt - relativ oft aktualisiert werden, weil hier oft Schwachstellen entdeckt werden, die Hackern Tür und Tor öffnen können. Auch Programme wie Java müssen oft aktualisiert werden. Meistens werden Sie darauf hingewiesen, dass ein neues Update vorliegt.

Ist Ihr Virenschutz aktuell?

Natürlich sollten Sie hier ein Programm verwenden, das Sie auch wirklich vor Bedrohungen schützt. Die kostenlos erhältlichen Programme tun das oft nicht und dann können sich schnell unliebsame Programme wie Viren, Trojaner oder Ransomware bei Ihnen einnisten. Um böse Überraschungen zu vermeiden, sollte also ein gutes Anti-Viren-Programm genutzt werden. Auch dieses muss immer auf dem neusten Stand gehalten werden, und auch hier funktioniert das Update in den meisten Fällen automatisch. Entdeckt Ihr Anti-Viren-Programm ein verdächtiges Programm oder eine Datei, die Sie per Email geschickt bekommen, schlägt es sofort Alarm.

Brauchen Sie alle Dateien?

Gerade wenn man mal eben Fotos vom Smartphone herunterlädt und sie auf dem Computer speichert, sammeln sich oft viele große Dateien an. Prüfen Sie ab und zu, ob Dateien nicht ausgelagert werden können. Externe Festplatten empfehlen wir nur als Sicherung, nicht als Hauptspeicherplatz. Es gibt auch die Möglichkeit, günstigen oder sogar kostenlosen Cloud-Speicher zu nutzen. Dann ist die Festplatte Ihres Computers wieder etwas entlastet. Denn: je voller die Festplatte ist, desto langsamer wird sie in der Regel auch.

Was ist mit den ganzen Programmen?

Klar, die gängigen Office-Programm sollten für den täglichen Gebrauch installiert sein und auch das ein oder andere zusätzliche Programm oder Tool. Aber brauchen Sie wirklich noch das Fotobuch-Programm, das Sie vor 3 Jahren installiert haben, oder das x-te Programm, um Bilder zu betrachten? In den meisten Fällen lautet die Antwort nein. Manche Anti-Viren-Programme wie Kaspersky erinnern von Zeit zu Zeit daran, dass wenig genutzte Programme vorhanden sind und fragt nach der Löschung der Programme. Wenn Sie keine solche Hilfestellung haben, können Sie von Zeit zu Zeit in den Programmen schauen, was installiert ist und was Sie davon nicht mehr benötigen. Denn auch die Programme nehmen Speicherplatz auf der Festplatte in Anspruch.

Temporäre Dateien

Bei jedem Programstart, bei jedem Surfen im Internet, bei jedem Update werden temporäre Dateien gespeichert. Auch diesen Ordner sollte man ab und zu leeren, damit sich dort keine Berge an Datenmüll ansammeln. Danach auf jeden Fall den Papierkorb ebenfalls leeren.

Defragmentierung

Wenn Datenblöcke fragmentiert sind, bedeutet das, dass sie "verstreut" auf dem Datenträger gespeichert sind, d.h. an unterschiedlichen Speicherplätzen. Die Defragmentierung von Laufwerken sollte daher bei Windows in regelmäßigen Abständen durchgeführt werden. Bei der Defragmentierung werden Datenblöcke, die fragmentiert sind, wieder in einer logischen Reihenfolge auf der Festplatte angeordnet. Ab Windows 7 wird dieser Vorgang automatisch gesteuert, es schadet abernichts, ab und zu mal selbst nachzuschauen.

Festplatte

Wenn Ihr Computer schon ein bisschen älter ist und man nicht direkt eine neuen Computer anschaffen möchte, kann es sich lohnen, eine neue SSD-Festplatte einzubauen. Voraussetzung ist, dass das Gerät sonst noch in einem guten Zustand ist. Der Vorteil einer SSD-Festplatte ist ganz klar die Schnelligkeit. Wenn Sie den Computer anschalten, nach 8 Sekunden schon der Startbildschirm erscheint und man gleich arbeiten kann, ist das schon sehr angenehm. SSD-Festplatten sind zudem sehr geräuscharm, weil keine drehenden Teile mehr in der SSD sind. Dadurch gehören Geräusche der sich drehenden Festplatte nun der Vergangenheit an.

Um die Festplatte zu tauschen und keine Daten zu verlieren, kann man einfach mittels eines Images die Daten von der alten Platte auf die neue Festplatte kopieren. Dann kann man wie gewohnt arbeiten, es ändert sich nichts (außer der höheren Geschwindigkeit) und alle Daten sind noch vorhanden.

Wir hoffen, dass wir Ihnen mit dieser kleinen Übersicht ein wenig weiterhelfen konnten. Falls Sie Fragen haben, rufen Sie uns gerne an: 06831 / 122 462.

]]>Ohne Computer kann heute fast niemand mehr im privaten, vor allem aber im beruflichen Umfeld auskommen. Daher muss bei einem Ausfall von PC, Server oder dem Notebook zu Hause auch schnelle Hilfe her. Denn jeder Ausfall kostet im Unternehmen u.U. viel Geld.

Hilfe für PC, Server und Notebook

Damit Ausfallzeiten so gering wie möglich gehalten werden können, bieten wir unseren PC-Notdienst (oder PC Hilfe) an. Dank unserer Erfahrung und unserem Fachwissen können wir meist schon nach kurzer Zeit sagen, welches Problem mit dem PC besteht und wie schnell und aufwändig es behoben werden kann.

Schnelle Hilfe für Ihren Computer

Auch wenn das Computerproblem abends oder am Wochenende auftreten sollte, helfen wir mit unserem 24 Stunden-Notdienst gerne weiter. Rufen Sie dazu unter unserer Notdienst-Nummer 06831 / 128399 an. Unter dieser Nummer sind wir auch außerhalb der normalen Service-Zeiten erreichbar.

Hardware-Probleme

Handelt es sich um ein Problem, das die Hardware Ihres Computers betrifft, so können wir meist in kurzer Zeit ein passendes Ersatzteil besorgen - vorausgesetzt, es ist noch verfügbar. Bei den meisten neueren PCs trifft dies aber zu. Der Austausch kann auch bei Ihnen vor Ort stattfinden, so dass Ihr PC mit Ihren (sensiblen) Daten Ihr Haus oder Unternehmen nicht verlassen muss.

Software-Probleme

Probleme mit der Software können oft vielfältige Ursachen haben. Manchmal steckt ein Computervirus dahinter oder sonstige Malware hat Besitz von Ihrem Computer ergriffen. Wir können mit verschiedenen Programmen Ihren Computer von jeglicher Schadsoftware zu befreien, so dass Sie wieder normal damit arbeiten können.

Sie sehen - unsere PC Hilfe ist oft vielfältig und in den allermeisten Fällen können wir unseren Kunden schnell und unkompliziert weiterhelfen. Wenn Sie auch ein Problem mit Ihrem Computer haben und Hilfe benötigen, rufen Sie uns gerne an: 06831 / 128399.

]]>

In Deutschland waren auch viele Unternehmen von dem Cyberangriff betroffen, unter anderem die Deutsche Bahn. Auch in anderen Ländern wurden große Unternehmen Opfer der Malware, wie z.B. in Großbritannien (hier gab es Störungen in vielen Krankenhäusern) und Frankreich (in einigen Werken von Renault wurden die Bänder gestoppt).

Was man gegen WannaCry tun kann

Die Ransomware WannaCry verbreitet sich, wie bei Ransomware üblich, per Email. Hat sie sich aber auf einem Rechner eingenistet, nutzt sie eine Lücke im Betriebssystem Windows aus, genauer gesagt in den Windows Dateifreigaben (SMB). Für diese Lücke wurde im März 2017 bereits ein Sicherheitsupdate von Microsoft ausgeliefert. Als Privatperson kann man (meistens) selbst steuern, welche Updates auf den eigenen Rechner aufgespielt werden, daher sollte man Windows schnellstens aktualisieren, damit Angreifer keine Chance haben. Besonders gefährdet sind ältere Windows-Versionen, die nicht mehr automatisch mit Sicherheitsupdates versorgt werden, wie Windows XP oder Windows Server 2003. Hier kann man das Update auch manuell herunterladen und installieren. Wenn Sie noch Windows XP nutzen, sollten Sie spätestens jetzt ernsthaft über einen Wechsel auf ein aktuelles Betriebssystem nachdenken. Soweit bis jetzt bekannt ist, sind Nutzer von Windows 10 derzeit nicht betroffen.

In komplexeren oder größeren Netzwerken sieht es noch einmal anders aus, da Updates hier häufig von einem Administrator (über einen WSUS-Server) freigegeben werden müssen. Auch hier sollten die Administratoren schnellstens die notwendigen Updates überprüfen und freigeben, damit Computer im Netzwerk sicher vor Hackerangriffen sind.

Verbreitung von WannaCry scheint verlangsamt

Seit Freitag Abend scheint sich die Verbreitung der Malware zumindest verlangsamt zu haben. Durch Zufall fand ein Mitarbeiter einer britschen Software-Firma heraus, dass im Quellcode von WannaCry eine seltsame Domain auftauchte, die noch nicht registriert war. Er registrierte die Adresse und konnte dadurch wohl eine weitere Ausbreitung der Malware stoppen. Daten auf Rechnern, die bereits infiziert sind, bleiben aber weiterhin verschlüsselt. Es bleibt zu hoffen, dass einer der großen Anti-Viren-Softwarehersteller einen passenden Schlüssel entwickelt und diesen zur Verfügung stellt.

Checkliste zum Schutz vor WannaCry

Überprüfen Sie, ob folgende Schritte bereits unternommen wurden:

- Ist der Patch MS17-010 installiert?

- Blockiert Ihre Firewall die TCP-Ports 137, 139 und 445, die aus dem Internet stammen?

- Blockiert Ihre Firewall die UDP-Ports 137 und 138 sowie TCP 3389 (RDP)?

- Ist das Übertragungsprotokoll SMB in der Version 1 blockiert? (Hierzu die offizielle Anleitung von Microsoft.)

- Ist ausgehende Kommunikation über das TOR-Protokoll im Allgemeinen blockiert? Zumindest sollten folgende bekannte C&C-Server blockiert sein:

- cwwnhwhlz52ma.onion

- gx7ekbenv2riucmf.onion

- xxlvbrloxvriy2c5.onion

- 57g7spgrzlojinas.onion

- 76jdd2ir2embyv47.onion

Seien Sie also nach wie vor wachsam bei Emails von fremden Absendern und öffnen Sie keine unbekannten Datei-Anhänge! Achten Sie immer darauf, alle aktuellen Updates auf Ihr Windows-Betriebssystem zu installieren und nutzen Sie aktuelle Betriebssysteme.

Wichtig ist auch, gerade für Unternehmen, dass jederzeit ein aktuelles Backup Ihrer Daten zur Verfügung steht. Gehen Sie auf Nummer sicher und halten Sie das Backup immer offline bereit.

Wenn Sie Fragen haben oder Hilfe mit Ihrem Rechner benötigen, rufen Sie uns gerne an: 06831 / 128 399.

]]>Als Zusammensetzung des Begriffs "Software" für Programm und dem englischen Wort "malicious" (bösartig) bzw. dem lateinischen Wort "malus" für "schlecht" ist das Wort "Malware" entstanden.

Darunter versteht man Programm, die einem Computer Schaden zufügen können, wobei in die Rubrik "Computer" natürlich auch Notebooks, Tablets und Smartphones gehören. Auch die Navis in Autos sind vor Malware nicht mehr sicher, weil sie auch ständig mit dem Internet verbunden sind. In Unternehmen werden oft Computer zur Steuerung von Maschinen eingesetzt - auch diese können von Malware befallen werden.

Täglich werden etwa bis zu 30.000 neue Schadprogramme erstellt, die leider nur einem Zweck dienen: anderen Computern Schaden zufügen. Malware gelangt über ganz verschiedene Wege in andere Computer:

- als (getarnter) Download über eine Website

- als Email-Anhang

- über externe Geräte

Malware in Emails

Die neuesten Emails sehen nicht einmal mehr verdächtig aus, denn die Kriminellen schaffen es immer besser, echt Emails nachzubauen und dort Links zu ihren Website einzufügen. Oder sie hängen eine Word-, PDF- oder Zip-Datei an, die dann vom Empfänger geöffnet werden soll. Tut man das, schlägt entweder das Anti-Viren-Programm Alarm oder man hat Pech und die Malware installiert sich auf dem Computer.

Hat sich Malware einmal im System eingenistet, ist es manchmal schwer, sie wieder zu entfernen. Die Liste an Möglichkeiten, Schaden am Computer anzurichten, ist lang: Trojaner können andere Programme unbrauchbar machen, Rootkits verbergen sich vor dem Benutzer und agieren im Hintergrund und andere Viren oder Trojaner wollen Geld von dem arglosen Benutzer erpressen.

Aber auch zum Entfernen von Malware gibt es verschiedene Methoden und nützliche Programme, die hier eingesetzt werden können. Oft läuft das System auch wieder richtig, wenn der Computer zurückgesetzt oder eine Datensicherung aufgespielt wird.

Hier einige Begrifferklärungen zu verschiedenen Arten von Malware:

- Viren: Eine Datei / Skript mit schädlichem Code. Dieser greift ein Programm an, macht es unbenutzbar und vermehrt sich auf andere Programme.

- Trojaner: Diese Art von Malware tarnt sich (z.B. als hilfreiches Programm), fügt aber meist immensen Schaden zu. In Anlehnung an das trojanische Pferd nannte man diese Art "Trojaner" (obwohl das eigentlich falsch ist)

- Adware: Sie kennen das wahrscheinlich: Sie surfen im Internet und plötzlich soll eine Toolbar oder ein Add-on im browser installiert werden. Diese Form ist meist harmlos, soll aber das Surfverhalten beeinflussen und macht den Browser langsam.

- Spyware: aus dem Englischen "Spy" für "Spion" abgeleitet. Meist sammelt diese Mal-/Software Informationen über die Eingaben des Computer-Benutzers und sendet diese unbemerkt weiter. Sehr problematisch bei Firmen-Computern, da hier oft interne Informationen oder Firmengeheimnisse weitergegeben werden.

- Rootkits: Rootkits selbst entdeckt man nur sehr schwer. Meist gelangen Rootkits zusammen mit anderen Programmen (Malware) auf den Computer und bleiben im Hintergrund. Durch Rootkits werden Dienst auf dem Computer gesteuert und oft große Schäden verursacht.

- Würmer: Diese Art von Malware hat oft die gleichen Eigenschaften wie Viren, sie befallen aber keine Programme. Würmer "nisten" sich auf Festplatten oder USB-Sticks ein. Daher: lassen Sie jedes externe Gerät vor dem Benutzen von Ihrem Anti-Viren-Programm untersuchen!

- Backdoors: Wie der Name schon sagt (Englisch für "Hintertür"), "öffnen" Backdoors für Eindringlinge Hintertürchen auf dem Computer, durch die andere Benutzer Zugriff auf den befallenen Computer erlangen.

- Keylogger: Keylogger speichern alle Tastatureingaben an einem Computer ab, so dass auch Passwörter und andere wichtige Informationen von anderen eingesehen werden können.

Mit ein paar Handgriffen und Ihrem gesunden Menschenverstand können Sie sich bzw. Ihren PC, Laptop oder Smartphone vor Computerviren schützen. Hier ein paar Tipps, um die Wahrscheinlichkeit eines erfolgreichen Angriffs auf Ihr System zu verringern:

Schutz in Ihrem Email-Programm

Emails von unbekannten Absendern

Immer häufiger sind gefälschte Newsletter, Gewinnversprechen oder andere Anschreiben im Umlauf. Zum Teil werden Sie sogar persönlich angesprochen. Das spricht dafür, dass Ihre Daten von irgendeinem Server gestohlen wurden, zumindest Name und Email-Adresse. Oft leiten die Dienste auch den Namen aus der Email-Adresse ab. Steht z.B. [email protected] auf Ihrer Website, werden Sie in der Mail vielleicht mit "info" angesprochen. Sollte Ihnen etwas dubios vorkommen, löschen Sie die Mail sofort! Klicken Sie niemals in einer solchen Email auf einen Link. Auch Anfragen nach persönlichen Daten sollten Sie nicht beantworten. Seriöse Firmen oder Banken werden Sie niemals per Email nach Zugangsdaten oder anderen persönlichen Daten fragen.

Email-Anhänge

Auch hier sollten Sie Vorsicht walten lassen, denn Email-Anhänge können so manche böse Überraschung enthalten. Gerade wenn Sie den Absender der Email nicht kennen, öffnen Sie den Anhang besser nicht. Die meisten Email-Programme haben bisher - trotz der zunehmenden Bedrohungen/Gefahren - keine ausreichenden Sicherheitsmaßnahmen intergriert. Das kommt daher, dass Emails zu Anfang als reine Textnachrichten konzipiert waren. Die Möglichkeit, Dateien als Anhang mitzuschicken, kam erst viel später dazu. Über Email-Anhänge wird täglich immer noch tausendfach Malware verschickt. Seien Sie also hier vorsichtig!

Virenschutz auf Ihrem Computer

Verwendung eines Antivirenprogramms

Ein Virenscanner schützt Ihren PC und vor allem Ihre Daten. Es sind so viele Schadprogramme im Umlauf, die es darauf abgesehen haben, Daten zu zerstören. Lassen Sie es nicht soweit kommen. Große Computerzeitschriften empfehlen zwar auch kostenlose Virenscanner, diese lassen aber oft auch einige Malware durch. Das liegt daran, dass sie die Virensignaturen oft erst einige Tage nach den kostenpflichtigen Programmen erhalten. Investieren Sie lieber ein wenig Geld in ein kostenpflichtiges Programm - den Marktführer Kaspersky gibt es schon ab 29,-€ pro Jahr. Das sind noch nicht einmal 2,50€ pro Monat - das Einsparpotenzial durch den Zeit- und Finazaufwand zur Wiederherstellung Ihrer Daten nach einem Virenbefall ist jedoch enorm hoch. Hier können Sie kostenlose 30-Tage-Testversionen von Kaspersky Anti-Virus und Internet Security herunterladen. Auch für mobile Geräte gibt es geeignete Virenscanner - also schützen Sie Ihre Geräte und Ihre Daten!

Sicheres Passwort verwenden

Für Email-Konto, Online-Banking oder Login-Daten gilt es, ein sicheres Passwort zu verwenden. Datendiebe nutzen spezielle Programme, um Passwörter zu knacken - machen Sie es ihnen so schwer wie möglich! Dazu sollte Ihre Passwort Folgendes enthalten:

- Buchstaben (Groß- und Kleinschreibung)

- Zahlen

- Sonderzeichen

- mind. 8 Zeichen

Ein sicheres Passwort können Sie sich selbst zusammenstellen, indem Sie sich z.B. die Anfangsbuchstaben eines Satzes merken. Lesen Sie hier auch unseren Artikel über sichere Passwörter.

Virenschutz auf Ihrem Smartphone

Nur sichere Apps verwenden

Die Anzahl an verfügbaren Apps ist riesig, darunter viele nützliche, aber auch einige schadhafte Apps. Lädt man eine neue App, sollte man unbedingt über die offziellen Kanäle (wie Google PlayStore oder den Apple App Store) gehen. 100% sicher sein kann man aber auch nicht. Es gibt einige bekannte Apps, die Malware verbreiten, wie z.B. das Spiel "Viking Horde", das völlig normal gespielt werden kann. Im Hintergrund agiert jedoch die Malware.

Wichtig auch im Internet

Geben Sie niemals zu viele private Informationen von sich Preis. Fotos Ihrer Kinder gehören ebensowenig in die sozialen Medien wie pikante Nacktaufnahmen oder sehr persönliche Daten. Das Internet vergisst nie - wählen Sie also Fotos, die Sie irgendwo hochladen, mit Bedacht aus. Kriminelle suchen auch im Internet nach potenziellen Opfern - posten Sie also Urlaubsfotos auf Facebook und haben auch dort (oder an anderer Stelle) Ihre Adresse veröffentlicht, haben Einbrecher womöglich ein leichtes Ziel ausgemacht. Während Sie unbedacht Ihren Urlaub genießen und fleißig posten, wird zu Hause Ihr Haus zum Einbruchsziel. Es gibt mittlerweile ganze Gruppen, die Bewegungsprofile erstellen und Sie so unbemerkt auskundschaften. Das ist natürlich eines der schlimmsten Szenarien - lassen Sie sich den Spaß an den sozialen Medien nicht verderben, seien Sie nur etwas vorsichtig!

]]>Die Deadline von Microsoft rückt immer näher - nur bis zum 29. Juli 2016 kann man noch das kostenlose Upgrade auf Windows 10 bekommen.

Sollten Sie sich kurzfristig noch entschließen, auf Windows 10 umzusteigen, hier ein paar Tipps, die von der CT zusammengestellt wurden: zum Artikel in der CT.

]]>Immer öfter bekommt man schon für wenig Geld gebrauchte Festplatten, Drucker oder Smartphones auf den gängigen Plattformen zu kaufen. Es ist ja auch praktisch, die zu kleine Festplatte oder das nicht mehr ganz so neue Smartphone für ein wenig Taschengeld schnell loszuwerden. Sich um die sichere Löschung der darauf enthaltenen Daten zu kümmern, bedenkt jedoch nicht jeder.

Auslesen von Datenträgern

Denn oft sind auf den Datenträgern noch zum Teil sehr vertrauliche private Daten gespeichert, die zwar vermeintlich gelöscht wurden, aber physisch noch gespeichert sind. Mit entsprechender Software können diese Daten mühelos ausgelesen werden - dabei muss es sich noch nicht einmal um teure Profi-Software handeln. Oft reichen schon frei erhältliche Programme aus, um Daten auszulesen. Dabei geht es auch um Drucker mit einer Festplatte, die beispielsweise ankommende und ausgehende Faxe speichert. So können Außenstehende in den Besitz wertvoller privater oder firmeninterner Informationen kommen, die sie gar nichts angehen.

Sicheres Löschen von Festplatten

Dabei ist es relativ einfach, Daten von Festplatten so zu löschen, dass sie auch wirklich gelöscht sind. Mit einer Suche bei Google zu diesem Thema stößt man gleich auf mehrere frei verfügbare und kostenlose Programme, die Datenträger sicher löschen. Natürlich gibt es auch hier Profi-Software, die einfach zu handhaben ist. Bei uns erhalten Sie - gerade als Unternehmen - eine schriftliche Bestätigung, dass alle Daten nachweislich gelöscht wurden. So können nicht mehr benötigte Datenträger wie Festplatten, aber auch ausgemusterte Bürokopierer, gefahrlos verkauft werden.

Auch Smartphones sicher löschen

Das Gleich gilt übrigens auch für Smartphones. Meist bekommt man sowieso alle zwei jahre ein neuesn Gerät, so dass man das alte Smartphone nicht mehr braucht und verkaufen möchte. Hier kann man oft schon mit bereits auf dem Smartphone enthaltenen Funktionen das Gerät sicher von alten Daten befreien. Eine Ausnahme bilden Geräte mit älteren Versionen des Betriebssystems Android.

Haben Sie Fragen zu diesem Thema? Rufen Sie uns gerne an: 06831/122462.

]]>Anscheinend wird die neue Ransomware über Teamviewer verbreitet

Ein neuer Erpressungstrojaner namens "Surprise" wurde gesichtet, der anscheinend über Teamviewer verteilt wird. Dazu wird aber keine Lücke in der Software genutzt, sondern gekaperte Accounts. Über Teamviewer kann man Dateien an Kontakt schicken. Die Ransomware wird so an Computer verschickt, die mit dem gekaperten Konto verknüpft sind. Daher wird von Teamviewer empfohlen, die Zwei-Faktor-Authentifizierung zu nutzen.

Keine Sicherheitslücke in Teamviewer

Teamviewer geht davon aus, dass die Kriminellen Account-Daten kopiert haben. Die Quelle der Daten ist unbekannt. Hier kann man überprüfen, ob der eigene Account möglicherweise betroffen ist: haveibeenpwned.com/

So gelangt "Surprise" auf Ihren Computer

Die Vorgehensweise sieht so aus, dass die Kriminellen anscheinend auf gut Glück versuchen, sich mit den gekaperten Daten bei Teamviewer einzuloggen. Ist das der Fall, müssen aber noch weitere Voraussetzungen für einen Zugriff der Gauner erfüllt sind. Der Zielcomputer muss angeschaltet sein und Teamviewer muss ausgeführt werden. Sollte es dem Opfer nicht auffallen, dass eine Fernwartungs-Sitzung startet, kann die Ransomware auf dem Computer verschoben und ausgeführt werden. Dann verschlüsselt der Trojaner alle Dateien mit der Dateiendung .surprise und das Opfer bekommt das Erpressungsschreiben mit der Aufforderung zur Lösegeldzahlung. Zahlt man das Lösegeld, bekommt man (angeblich) den Key, um die verschlüsselten Dateien wieder zu entschlüsseln.

Was tun, wenn Surprise auf dem Computer ist

Zurzeit gibt es kein Decrypting-Tool, mit dem man die Dateien wieder entschlüsslen kann. Daher gibt es momentan nicht viele Möglichkeiten, Dateien wiederherzustellen. Hat man eine Datensicherung gemacht oder kann die Windows-Systemwiederherstellung nutzen, sollte man den Computer auf ein Datum vor dem Angiff zurücksetzen.

Ist Ihr Computer von diesem Trojaner befallen oder benötigen Sie Unterstützung bei der Wiederherstellung Ihres Computer? Rufen Sie gerne unsere Notdienst-Nummer an: 06831 / 128399 oder schicken Sie uns eine Email an . Wir helfen Ihnen gerne weiter!

]]>Die neue Ransomware Locky verbreitete sich in den letzten Tagen sehr schnell in ganz Deutschland. Dabei wird er meist per Email-Anhang verschickt, z.B. als Word-Dokument mit der Dateiendung ".docm". Das ist eine Word-Datei, die Makros enthält. Sind Makros in Word aktiviert, werden diese beim Öffnen der Word-Datei ausgeführt und der Trojaner nistet sich auf dem Computer ein.

Das bedeutet: er verschlüsselt Dateien mit der Endung .locky und versucht, vom Computer-Besitzer für die Entschlüsslung der Dateien Geld zu erpressen (derzeit 0,5 Bitcoin, etwa 190€). Durch die Verschlüsselung der Dateien werden diese unbrauchbar gemacht und man kann sie nicht mehr öffnen. "Locky" infiziert ca. 150 verschiedene Dateitypen, wie Dokumente, Tabellen, Datenbanken und Bilddateien (z.B. jpg und png). Ist der Computer im Netzwerk eingebunden, pflanzt sich der Trojaner auf andere PCs oder Server fort und richtet dort auch wieder Schäden an.

Da es sich um einen Espressungstrojaner handelt, werden Sie als Betroffene(r) um ein Lösegeld erpresst, damit die Dateien wieder entschlüsselt werden. Zahlen Sie auf keinen Fall! Sie unterstützen damit nur die Cyberkriminellen und es gibt keine Garantie dafür, dass Ihre Dateien wirklich wieder entschlüsselt werden, wenn Sie das Lösegeld zahlen.

Bisher erkennen und warnen von 54 Antivirenprogrammen nur drei Programme vor dem gefährlichen Trojaner (Stand: 20.02.2016). Nach und nach passen die Softwarehersteller der Antivirenprogramme ihre Signaturen an, so dass in nächster Zeit viele PCs wieder sicher sein werden.

Bis dahin heißt es aufpassen und genau prüfen, welche Dateianhänge man gefahrlos öffnen kann! Halten Sie Ihre Antivirensoftware immer aktuell oder laden Sie sich z.B. die 30-Tage-Testversion von Kaspersky herunter. Von diesem Antiviren-Programm wird der Trojaner auch entdeckt und Sie werden davor gewarnt.

Wir gehen auch davon aus, dass Kaspersky als einer der Ersten einen Decryptor speziell für diesen Virus veröffentlichen wird. Wenn es soweit ist, werden wir Sie hier direkt informieren!

Wenn Sie Locky auf Ihrem PC haben, können Sie versuchen, mit dem Kaspersky Virus Removal Tool den Trojaner von Ihrem System zu entfernen. Wenn Sie dabei erfolgreich sind, setzen Sie Ihren Computer auf einen früher erstellten Wiederherstellungspunkt zurück. Damit werden auch die Dateien auf frühere Versionen wiederhergestellt. Kommen Sie damit nicht weiter, helfen wir Ihnen gerne. Rufen Sie dazu unseren PC-Notdienst unter 06831 / 128399 an.

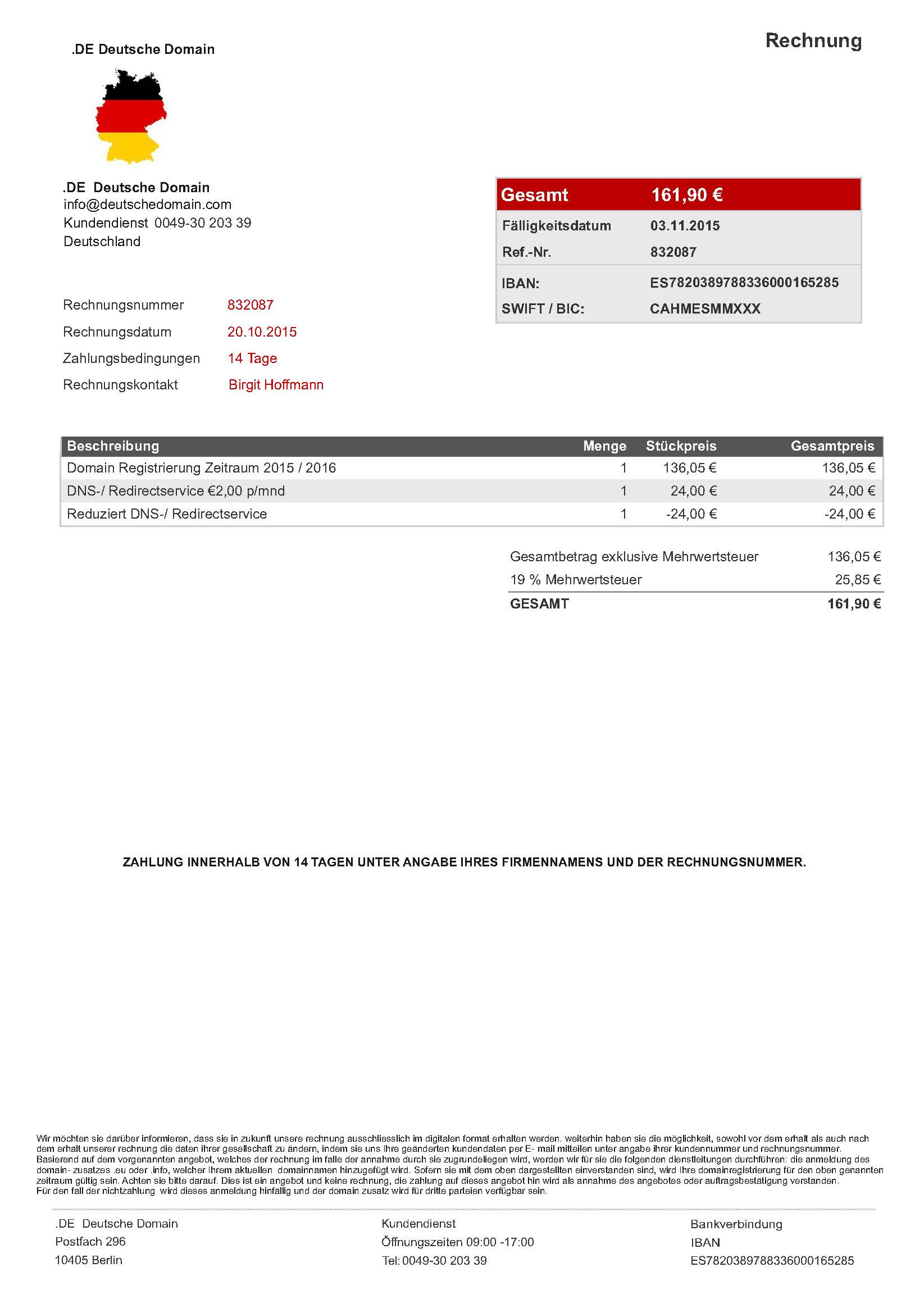

]]>Gerade heute Morgen bekamen wir wieder einen Anruf eines Hosting-Kunden, der eine dubiose Rechnung für eine Domain erhielt.

Tatsächlich handelte es sich bei der Rechnung um ein Angebot, was im Kleingedruckten am Seitenende dann zu sehen war. Die "Rechnung" enthält keine Adressaten und auch keine konkrete Domain, die berechnet wir, das Schreiben erfüllt also auch nicht die Anforderungen an eine Rechnung nach den deutschen Steuergesetzen. Zahlen Sie auf keinen Fall! Das stellt eine Annahme des Angebots dieser ominösen Firma dar. Wenden Sie sich an Ihren Provider, der kann dieses Schreiben prüfen.

Hier sehen Sie die "Rechnung":

]]>

Immer wieder sehen wir bei unseren Kunden, dass sie bei der Datensicherung leider etwas zu nachlässig sind. Häufig werden wichtige Daten nur auf einer einzigen Festplatte gespeichert, was je nach Qualität der Festplatte ein Sicherheitsrisiko darstellt. Denn auch eine u.U. hochpreisige Festplatte hält nicht ewig! Wird ein mechnischer oder ektronischer Defekt festgestellt, kann die Rettung der wichtigen Firmendaten richtig teuer werden, weil die Rücksicherung meist sehr aufwändig ist.

Eine externe Festplatte ist keine alleinige Datenfestplatte!

Natürlich ist es sicherer, Daten auf mehreren Festplatten zu schützen. Fällt eine Festplatte aus, kann man die Daten von einer anderen Festplatte wieder zurücksichern. Wird aber nur eine einzige Festplatte zum Arbeiten und zur Sicherung verwendet, ist die Gefahr von Datenverlust groß.

Deshalb: gehen Sie auf Nummer sicher! Verwenden Sie immer mindestens zwei Festplatten, um Ihre sensiblen und wichtigen Firmendaten auch wirklich sicher zu wissen.

Wir empfehlen hier das Programm Synkron, das Sie kostenlos herunterladen und verwenden können. Dieses Programm kann so konfiguriert werden, dass beim Anschließen einer Festplatte gleich die Synchronisation der Daten gestartet wird. So sind Ihre gesicherten Daten immer aktuell.

Das Speichern von Daten auf anderen Datenträgern, wie z.B. CDs, empfehlen wir nicht, weil CDs meist leicht beschädigt werden können.

Am sichersten sind zurzeit hochwertige Festplatten mit Speicherbausteinen, weil mechanisch nicht so viel passieren kann, wie z.B. bei den oft verwendeten HDD-Festplatten. In diesen befinden sich mehrere Discs/Scheiben, auf denen die Daten gespeichert werden. Die Scheiben drehen sich und werden vom Schreib-/Lesekopf beschrieben und auch ausgelesen. In diesen HDD-Festplatten sind viele Teile verbaut, die anfällig für Störungen oder Defekte sind. Mechanisch defekte HDDs kann man nur in einem Reinraum öffnen, damit kein Staub eindringt, und eventuell Daten retten.

]]>